AES CRYPT

AES CRYPT

persone@softwarelibero: Read an article

Per prima cosa dm-crypt, non cryptoloop (poco sicuro e destinato ad essere eliminato) o loop-aes (in quanto i problemi che si propone di risolvere non sussistono con dm-crypt e determinate opzioni e si basa sempre sull'infrastruttura poco sicura di cryptoloop)..

Secondariamente cryptsetup come frontend, non cryptsetup-luks, non non mi piace il modo in cui gestisce le chiavi e il fatto che vengano salvate nello stesso device che si va a cifrare..

Per quanto riguarda i vari algoritmi invece la scelta cade su AES (Rijndael), più lungimirante di Serpent e altrettanto sicuro, oltre ad essere estremamente veloce e leggero.

Dunque, nella pratica basta installare cryptsetup e compilare un kernel con supporto statico per il device mapper e il crypt target di LVM, oltre che per gli algoritmi AES e SHA256 o, in alternativa, usare un kernel precompilato della propria distribuzione, caricare quei moduli e creare un initrd seguendo le istruzioni della propria distro.

Per la swap il procedimento è semplice, basta inserire questa riga in /etc/crypttab: .

tradotto vuol dire che ad ogni avvio dm-crypt cifrerà la swap con una chiave random della lunghezza di 256 bit (che cambierà ad ogni avvio), con algoritmo AES (a 256 bit) e id IV hashato con SHA256 (o qualcosa del genere), il che lo rende _non_ retrocompatibile con cryptoloop, ma perfettamente sicuro contro qualsisi attacco..kernel 2.6, losetup e crypto

Provando l'impresa mi blocco davanti a questo errore: # losetup -e aes -f /home/dan/test.crypt Password: ioctl: LOOP_SET_STATUS: Invalid argument # Sembra essere un problema stra-noto che dovrebbe richiedere "solo" la ricompilazione di util-linux, tuttavia non ho trovato la patch adatta.

Leggevo tra l'altro che tutto cryptoloop è deprecato in favore di dm-crypt, che però a quanto pare non ha la possibilità di fare quello che mi serve.Crypto home - LsLugWiki

AES ha uno spazio delle chiavi, nel nostro esempio, di 2^256 quindi un bruteforce su un numero di chiavi cosi' ampio e' altamente improbabile, inoltre non sono noti risultati di crittanalisi che lo indeboliscano.

[edit ] SETUP DEL SISTEMA Innanzitutto un kernel >=2.6.10, tutto quello che dobbiamo fare e' configurarlo in modo che sia in grado di usare l'algoritmo AES in questo modo.

Device mapper support Crypt target support # Cryptographic options --> AES cipher algorithms Dopo aver compilato e riavviato il vostro sistema potrete verificare se il modulo e' attivo in questo modo .

%> cat /proc/crypto l'output dovrebbe essere il seguente: .

%> modprobe aes ora ci serve un tool che ci permetta di gestire in modo semplice dmsetup: il package si chiama cryptsetup, sempre facendo riferimento a Debian .

%> aptitude install cryptsetup Ora iniziamo con il vero e proprio procedimento di encryption .

# <file system> <mount point> <type> <options> <dump> <pass> /dev/mapper/home /home ext3 defaults 1 2 e il nostro crypttab .

Creiamo un file /etc/init.d/cryptinit contenente il seguente script . [D-I] Revione del manuale

--> Scegliendo <userinput>Device-mapper (dm-crypt)</userinput> come metodo di cifratura si hanno a disposizione le seguenti opzioni.

The idea is to prevent the attacker from deducing information from repeated patterns in the encrypted data.

--> Per loop-AES, diversamente da dm-crypt, le opzioni per il cifratore e la lunghezza della chiave si scelgono contemporaneamente. [D-I] Revione del manuale

"agency" non è "azienda", ma agenzia governativa (in questo caso la NSA); potrebbe andare bene "i ragazzi di quell'agenzia governativa di tre lettere"? > Per loop-AES, diversamente da dm-crypt, le opzioni per il cifratore e Ancora "cifratore", cfr sopra > sezioni precedenti su cifratori e lunghezza della chiave per ulteriori Ancora "cifratore", cfr sopra > La chiave di cifratura è generata da dei dati casuali durante > l'installazione.7.2. Montare volumi cifrati

La procedura da seguire è leggermente diversa fra dm-crypt e loop-AES.

7.2.1. dm-crypt Le partizioni cifrate con dm-crypt sono mostrate durante l'avvio con un prompt simile a questo: .

part _crypt(starting) Enter LUKS passphrase: Nella prima riga la part è il nome della partizione sottostante, per esempio sda2 o md0.

Se non si hanno appunti su come sono mappati i diversi part _crypt sui vari punti di mount allora si possono trovare nei file /etc/crypttab e /etc/fstab del nuovo sistema.

7.2.2. loop-AES Per le partizioni cifrate con loop-AES viene mostrato il seguente prompt durante l'avvio: .

Con loop-AES questa operazione richiede un solo comando: .

# /etc/init.d/cryptdisks start Questo esegue la scansione di tutti i volumi elencati in /etc/crypttab e dopo aver richiesto la passphrase crea i rispettivi file di device nella directory /dev .6.3. Uso dei singoli componenti

Se si sceglie una lingua che è riconosciuta come lingua ufficiale per più di un paese [3 ] verrà chiesto di scegliere un paese.

Se si seleziona la voce Altro alla fine dell'elenco viene mostrato un altro l'elenco con tutti i paesi raggruppati per continente.

Invece se la lingua è associata a un solo paese, viene automaticamente selezionato quel paese.Gmane -- Mail To News And Back Again

Ho provato dm-crypt ma ho scoperto che permette di utilizzare password anche con pochi caratteri (ho provato con otto caratteri) e mi chiedevo come fare ad impedire l'uso di passphrases con caratteri minori di n.

Dato che lo uso per file contenitori creati con dd forse sarebbe meglio usare loop-AES? Ho letto che ha una gestione più sicura della passphrase che lo rende meno vulnerabile ad attacchi di tipo plaintext ed inoltre, a detta degli autori, ha delle ottimizzazioni del codice che lo rendono molto più performante.6.3. Uso dei singoli componenti

Se si sceglie una lingua che è riconosciuta come lingua ufficiale per più di un paese [4 ] verrà chiesto di scegliere un paese.

Se si seleziona la voce Altro alla fine dell'elenco viene mostrato un altro l'elenco con tutti i paesi raggruppati per continente.

Invece se la lingua è associata a un solo paese, viene automaticamente selezionato quel paese.

Zero Footprint Crypt - Xdownload.it - Download freeware and shareware software - Giochi gratis da scaricare

Zero Footprint Crypt è un software per criptare e decriptare files.

E' possibile scegliere se decriptare il file in maniera temporanea senza decriptarlo sull'hard disk grazie alle funzioni 'decrypt to file' e 'decrypt to memory'.

Encrypt My Information consente di criptare files e cartelle on-the-fly utilizzando il formati di criptazione AES.

Guide of AES CRYPT

info: AES CRYPT

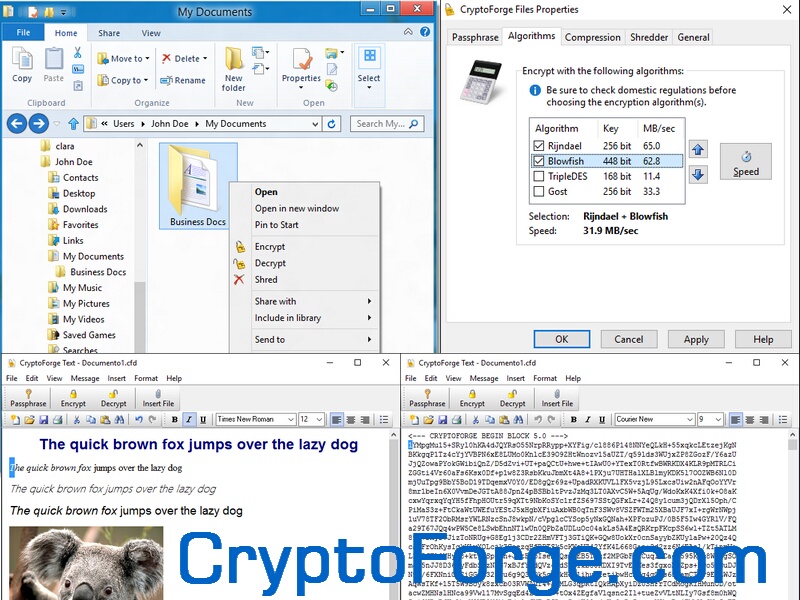

Photo by www.cryptoforge.com[Vega Home Page]

Criptare una partizione su slackware con dm_crypt (kernel 2.6) La crittografia e' l'unica risposta adeguata, quando si vuole proteggere veramente la riservatezza dei dati presenti in un computer, essa infatti grazie a funzioni matematiche complesse ( la crittrografia e' un ramo della matematica) ripara i nostri dati da occhi indiscreti..

Come proteggersi? La soluzione migliore per linux e' criptare le partizioni/files con la nuova feature del kernel, dm_crypt; .

Preparazione del sistema Bisogna preparare il sistema ad usare la partizione cryptata, lancia questi comandi per preparare il filesystem e il device loop..

/dev/hda666 con la partizione da cryptare (attenzione alla scelta).

Si preferisce il filesystem ext2 poiche' non effettua nessun caching dei dati, che in alcuni casi potrebbero far perdere i dati presenti nella partizione cryptata.

Script d'avvio: /etc/rc.d/rc.cryptospace Una volta compilati ed installati i moduli, scaricati questo piccolo file shell scritto da me per automotizzare la procedura di creazione e attivazione di una partizione cryptata:.

Aggiungi queste righe all'unizio del file, sotto la dichiarazione del PATH; /etc/rc.d/rc.6 if [ -x /etc/rc.d/rc.cryptospace ]; then.

Benefits

Photo by www.sonicsoftbox.com

dm-crypt e le limitazioni della cifratura simmetrica .

LibMcrypt e' una libreria thread safe (quindi adatta ad accessi simultanei di piu' processi), che fornisce un'interfaccia comune a più algoritmi e metodi di cifratura.

Per la precisione essa implementa tutti gli algoritmi ed i metodi disponibili per il programma mcrypt .

Crypt era un programma di file-encryption abbastanza diffuso in ambiente Unix, basato sull'algoritmo enigma , ormai considerato non piu' adeguato per garantire una privacy sufficiente.

Originariamente lo scopo della libreria era infatti solamente quello di assistere lo sviluppo di mcrypt , fornendo un'interfaccia uniforme, in modo che il programma fosse indipendente dagli algoritmi e dai metodi usati.

Blowfish : cifrario sviluppato da Bruce Schneier, autore del famoso libro Applied Cryptography, opera scomponendo l'informazione in blocchi da 64 bit con chiave di lunghezza variabile, che puo' arrivare fino a 448 bit.

Secondo le valutazione dall'AES l'algoritmo e' caratterizzato da performance estremamente efficienti e versatili sulla maggior parte delle piattaforme, ed anche in ambienti con scarsa quantità di memoria..

Rijndael : cifrario a blocchi sviluppato da Joan Daemen e Vincent Rijmen, vincitore del contest per l'AES, e standard USA che ha sostituito l'algoritmo DES.

FDE è acronimo di Full Disk Encryption, e sottolinea appunto la principale funzionalità del disco..

La vera forza risiede infatti nel sistema di protezione scelto, ovvero l' AES (usato anche dall'NSA, National Security Agency statunitense), i cui dettagli tecnici possono essere approfonditi su Wikipedia, in italiano.

assolutamente no...se si danneggia l'hard disk perdi tutto, questo perchè AES funziona in modo di assegnare una chiave personale privata ad una chiave random che genera lui...per cui è assolutamente impossibile ritrovare la stessa chiave generata da AES....

No perché, se pensiamo che uno prende dei dischi con crypt automatico, sicuramente lo fa per proteggere dati sensibili ed è impensabile non avere dei sistemi di backup e sicurezza fisica..

Non per niente la stessa cosa si puo gia fare da anni con software tipo TrueCrypt, che supporta l'AES, oltre una serie di algoritmi molto più sicuri e pesi..

TrueCrypt è multipiattaforma e open source, che mette abbastanza al sicuro da backdoor et simili (Io però il sorgente non l'ho controllato) e permette di creare drive virtuali criptati che criptare intere partizioni anche da chivetta USB..

[edit ] Come proteggersi? La soluzione migliore per linux e' criptare le partizioni/files con la nuova feature del kernel, dm_crypt; ecco le caratteristiche: .

Usa algoritmi potenti e veloci E' trasparente al sistema Assicurare delle buone prestazioni [edit ] Lista della spesa Slackware ] 10.0 (funziona anche su versioni successive e precedenti) Sorgenti compilati del kernel 2.6 (Testato dal 2.6.7) Moduli cryptoapi Loopback con modulo cryptoloop .

twofish sha256 serpent des crc32c cast5 arc4 sha512 sha1 michael_mic md4 md5 cast6 blowfish aes [edit ] Preparazione del sistema Bisogna preparare il sistema ad usare la partizione cryptata, lancia questi comandi per preparare il filesystem e il device loop.

aes con l'algoritmo preferito /dev/loop2 con il device mapper da usare (attenzione alla scelta) /dev/hda666 con la partizione da cryptare (attenzione alla scelta) .

/sbin/losetup -e aes /dev/loop2 /dev/hda666 Password: Scegli una password minimo di 8 caratteri, diversa da quelle usate si d'ora.

mkfs.ext2 /dev/loop2 Si preferisce il filesystem ext2 poiche' non effettua nessun caching dei dati, che in alcuni casi potrebbero far perdere i dati presenti nella partizione cryptata .

Sono ben accetti messaggi riguardanti gli algoritmi, la teoria, la pratica e l'implementazione di sistemi di crittografia e qualsiasi altra cosa sia 'crypto-related', anche in ambito non strettamente informatico.

Ho provato dm-crypt ma ho scoperto che permette di utilizzare password anche con pochi caratteri (ho provato con otto caratteri) e mi chiedevo come fare ad impedire l'uso di passphrases con caratteri minori di n.

Dato che lo uso per file contenitori creati con dd forse sarebbe meglio usare loop-AES? Ho letto che ha una gestione più sicura della passphrase che lo rende meno vulnerabile ad attacchi di tipo plaintext ed inoltre, a detta degli autori, ha delle ottimizzazioni del codice che lo rendono molto più performante.

Sono entrambi raggiungibili all'indirizzo crypto-owner(at)sikurezza.org (che ricevo anche io).

> > > Per approcciare il problema ci sono vari metodi: > - potresti usare la crittografia a chiave pubblica: tutti i dati sono > cifrati però con un cifraria simmetrico (tipo AES) e la chiave segreta > (master) è cifrata con le chiavi pubbliche dei membri del gruppo (una > cifratura per ogni membro e poi queste vengono tutte conservate con > l'archivio).

per il kernel 2.4.x devi applicare qualche patch per il cryptoloop.

Daniele Besana ha scritto: > Volendo cifrare una partizione (ma anche l'intero disco) su un sistema > Linux che cosa mi consigliate? dm-crypt.

On Jun 29, Daniele Besana <daniele <at> itvc.net> wrote: > Volendo cifrare una partizione (ma anche l'intero disco) su un sistema > Linux che cosa mi consigliate? dm-crypt, non c'è molto da dire sull'argomento.

On 2005:06:29, at 18:32, Daniele Besana wrote: > Volendo cifrare una partizione (ma anche l'intero disco) su un sistema > Linux che cosa mi consigliate? una buona lettura ^_^ ((( ecco alcuni link [+-] banali ))) :: http://arg0.net/wiki/encfs :: http://www.saout.de/misc/dm-crypt/ ( ed una possibile guida http:// deb.riseup.net/storage/encryption /dmcrypt/ ) ..:: loopaes ::..

Daniele Besana writes: > Volendo cifrare una partizione (ma anche l'intero disco) su un sistema > Linux che cosa mi consigliate? dmcrypt http://www.saout.de/misc/dm-crypt/, può leggere la chiave per decifrare il filesystem o al momento del mount da stdin oppure da file, comodo il secondo metodo basta scrivere la chiave su un supporto removibile.

Come possiamo tutelarci, così da ridurre il furto di un computer ad una mera perdita economica dell'hardware? Il mondo OpenSource mette a disposizione diversi strumenti: gpg, cryptoloop, dm-crypt, loop-AES, GBDE/svnd.

Il 25 marzo si è tenuto a Pescara il MOCM (Metro Olografix Crypto Meeting).

Per la domanda che poni, afaik (liberi di smentirmi) con cryptoloop/loop-aes no, con dm-crypt si (vedi wiki gia' postato in lista), ma fortemente _sconsigliabile_ thnx Koba (moderatore) -- Forwarded message from bimbo <admin(at)legnago.org> -- From: bimbo <admin(at)legnago.org> Subject: Re: [ml] File system cifrato Date: Tue, 12 Jul 2005 01:31:09 +0200 Angelo Dell'Aera ha scritto: > Ovviamente cryptoloop non e' stato tirato via dal kernel 2.6 a causa > delle proteste di chi giustamente diceva che in un tree marcato stable > questa sarebbe stata una vera zozzata.

Ma a naso direi che in un futuro > kernel 2.8 non ci sara' traccia di cryptoloop.

A questo punto direi che > usare dm-crypt forse (e dico forse eh) alla lunga rende di piu'..

La K-Cripta è un attrezzo potente di crittografia che utilizza la crittografia techniques.It di AES è un 'must- 'per chiunque ....

AES CRYPT ?

Sata HTS Hi Tech Services Spa - Sicurezza Informatica, Cifratura, Privacy, Biometria

Il prodotto si basa sul motore di cifratura simmetrica AES 256 Bit che esegue la cifratura e la decifratura files di qualsiasi formato e dimensione.easy-ciphered-home-it [invent@]

Premessa vuoi salvaguardare i tuoi file personali con crittografia forte; vuoi farlo ora, subito, per poi correre a provare una soluzione migliore, più sicura con dmcrypt e loop-aes (che questo howto, per ora, non copre); usi Debian GNU/Linux 3.1 codename Sarge.

$ cd /home $ cattach NOMEDIRECTORYCIFRATAXUTENTE controlla anche che la directory sia accessibile in /crypt/NOMEDIRECTORYCIFRATAXUTENTE/ .

$ cd $ cp -a * .??* /crypt/NOMEDIRECTORYCIFRATAXUTENTE/ $ ls -a /crypt/NOMEDIRECTORYCIFRATAXUTENTE controlla grossomodo che ci sia tutto .Partizioni crittate - LinuxVar

[modifica ] Obiettivi Questo howto si prefigge come obiettivo la crittazione delle partizioni con dm-crypt e chiave di cifratura su pendrive usb..

Questo sistema sta alla base di cryptoloop, per l'appunto, LVM2 e il sistema di snapshot del filesystem..

libgpg-error, che contiene i codici di errore per la gestione di funzioni usate da GnuPG libgcrypt, libreria crittografica che fornisce funzioni per la crittografia: cifratura simmetrica (AES, DES, Blowfish, CAST5, Twofish, Arcfour), algoritmi di hashing (MD4, MD5, RIPE-MD160, SHA-1, TIGER-192), MAC (HMAC per tutti gli algoritmi di hash), algoritmi a chiave pubblica (RSA, ElGamal, DSA), funzioni a grandi interi, a numeri casuali e tutte le funzioni di supporto per essi luks, tool per la creazione di partizioni crittate [modifica ] Il lavoro sporco Ma veniamo alla parte pratica di questa documentazione .

cryptsetup - nome del programma -v - verbose -c aes - algoritmo di cifratura -d /dir - chiave di crittazione create - direttiva che dice di creare il nuovo device secret - nome significativo del device /dev/hdaX - device reale, dove X sta per la vostra partizione /home .

cryptsetup - nome del programma -d /dir - chiave di crittazione generata casualmente create - direttiva che dice di creare il nuovo device swapfs - nome significativo del device /dev/hdaX - device reale, dove X sta per la vostra partizione di swap .Debian HardStyle » 2006 » November » 09

Controllare che il device mapper esista e che aes sia caricato:.

Se aes non c’è probabilemte è configurato come modulo, quindi carichiamolo:.

# ln -s /etc/init.d/cryptinit S08cryptinit.

Ed infine editare /etc/crypttab nel seguente modo:.Andrea Stravino webmaster

La crittazione avviene utilizzando il nuovo standard Aes che vi dà un livello di sicurezza massimo....:::: pAnDa@SaT : Hardware Sat Collections ::::...

( per cambiare la key AES in modo semplice e immediato ) .

( per cambiare la key AES, tuile anceh per molti decoder ) ....:::: pAnDa@SaT : Hardware Sat Collections ::::...

( per cambiare la key AES in modo semplice e immediato ) .Security Systems

Questo componente duplica il comando Unix Crypt e lo rende disponibile per le tue applicazioni web.

AspEncrypt è un componente ASP che porta sicurezza alle tue applicazioni con la cifratura.

Con AspEncrypt puoi cifrare i dati, inviare mail sicure basate su S/MIME, calcolare valori criptati, generare e verificare firme digitali, produrre e gestire certificati X.509, e molto altro.

AspEncrypt è un componente ASP che porta sicurezza alle tue applicazioni con la cifratura.

VisualSoft Crypt è una DLL ActiveX che fornisce una serie di teniche per crittare e decrittare testi e file in modo che i dati possano essere immagazzinati e inviati in maniera sicura su reti non sicure come internet.

Categories:

- download acrobat reader

- web editor

- web mac

- download tomtom

- web host

- download adware

- web of knowledge

- rsa

- telefonare gratis internet

- template adobe

- tv

- template siti gratis

- web part

- on the internet

- internet services

- web fantasy forum

- statistiche internet

- nagra

- web xml

- download metal slug

- web site template