|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

PREMESSE:

Fa male … molto male … DANGER! E' attualmente il re, soprannominato la Morte Nera.

E sarà la Tua se non correggi il tiro ed alla svelta.

VERSIONI:

La prima versione W32.Magistr.24876@mm risale alla primavera 2000, e sinora ha fatto parecchie vittime.

La seconda, ancora più terribile della prima, W32.Magistr.39921@mm è recente , settembre 2001. Inutile dirVi che è più semplice affrontare la prima.

DANNI CAUSATI:

I danni causati da Magistr sono caratterizzati da una costante progressività. Si possono tuttavia identificare tre fasi principali di sviluppo:

- stato latente

- stato di propagazione e diffusione

- exploit finale di distruzione

In quest'ultima fase l'HD viene raso al suolo; inoltre il CMOS viene cancellato ed il BIOS viene sovrascritto con conseguenza perdita di dati di configurazione. Ciò può comportare anche l'impossibilità di riavviare la macchina senza una preliminare riprogrammazione del BIOS, operazione che può essere eseguita quasi esclusivamente in laboratorio specializzato. La cosa risulta ancor più onerosa e grave in caso di attacco al bios di un notebook. Il meccanismo di diffusione può comportare con elevata probabilità l'inoltro di documenti di testo riservati presenti sul PC.

In sostanza: Morte è quella del tuo PC , nero il colore del monitor.

COME SI PRESENTA:

Si presenta nel tipico modo di un worm , quindi perviene normalmente via e-mail.

L'e-mail ha come soggetto ed oggetto frasi estrapolate dal virus in qualche documento residente sul PC infetto, a volte possono avere un senso compiuto altre volte molto meno essendo l'estrazione un processo casuale; molto raramente ha senso che una simile e-mail venga deliberatamente inoltrata al ricevente.

L'allegato infetto perviene come un eseguibile di nome casuale ma non di fantasia, spesso lo stesso nome di un file di sistema di Windows. L'ultima versione tuttavia e' in grado di infettare ed inviare anche files non appartenenti a Windows, ma che reperisce nelle applicazioni sotto la cartella Programmi (ver. inglese Program Files)

L'allegato infetto può pervenire in modo a se stante o unitamente ad altri documenti non infetti (tipo documenti doc di word). Talora sono allegati dei *gif. Talora i file inviati non sono infettati ma appena sfiorati; in questo caso l'AV non segnalerà alcuna anomalia ma è sempre bene non fidarsi ed avvertire comunque il mittente.

Dagli header è spesso riconoscibile in quanto viene alterata la definizione di file che, ad esempio, anziché riportare:

Content-Type: application/x-msdownload;

riporta :

Content-Type: image/gif; name="SUCATREG.EXE"

Content-Disposition: attachment; filename="SUCATREG.EXE"

Pur evidentemente allegando un file eseguibile.

In alcuni casi sembra che questo artifizio su PC con versioni molto datate di Outlook Express (e naturalmente anche di Internet Explorer) con anteprima delle immagine abilitata possa comportare l'esecuzione automatica dell'eseguibile all'apertura del messaggio o con la preview aperta; negli altri casi l'eseguibile virale deve essere eseguito ad esempio clikkandolo con il mouse. Nulla a che vedere comunque con la vulnerabilità MIME di cui ai più recenti Nimda e Badtrans.

Altri segni evidenti che possono facilitare il riconoscimento di Magistr sono una sorta di slittamento caratteri che avviene non sempre ma con una certa probabilità :

sull'ultima lettera dell'allegato virale spostando alfabeticamente all'indietro (ad esempio cscript.exe può divenire cscrips.exe)

sulla seconda lettera dell'header Return-Path: [1] in avanti ( ad esempio io@iol.it puo' diventare ip@iol.it)

Fuga delle icone del desktop quanto si tenta di raggiungerle con puntatore del mouse

PER FARLA BREVE: NON CLICCATE A CASACCIO TUTTO QUELLO CHE VI ARRIVA !!!

---------------------------

Note:

[1] questo non è in realtà un vero e proprio header dell' e-mail, ma solo la parte residua del SMTP delivery envelope. Normalmente è allegato al messaggio dal server SMTP ricevente dopo aver raggiunto la sua destinazione (e ciò spiega il perché questo è nella maggior parte dei casi il primo o secondo header del file).

Inoltre l' header "Return-Path" dovrebbe solo essere utilizzato come canale per inoltrare all'indietro messaggi di errore e (in accordo con le RFC) non dovrebbe mai essere utilizzato dall'applicazione di posta per rispondere a un messaggio, per la cui cosa esistono gli header "From: ", "Sender: " and "Reply-To: " in ordine di precedenza.

---------------------------

ALTRE INFO e LINKS:

Presso i database ed i siti dei principali produttori / rivenditori di antivirus si possono trovare dettagliate informazioni. In particolare:

AVP / FUTURTIME: Magistr 24876; Magistr 39921 (in italiano) + tool di disinfezione

CENTRAL COMMAND: Magistr 24876; Magistr 39921 (in inglese) + tool di disinfezione che ho spesso utilizzato con profitto presso utenti infetti.

KAV: Magistr 24876; Magistr 39921 (in inglese)

MAC AFEE: Magistr 24876; Magistr 39921 (in inglese)

SYMANTEC : Magistr 24876; Magistr 39921 (in inglese)

SOPHOS : Magistr 24876; Magistr 39921 (in inglese)

|

|

|

|

|

|

|

|

|

|

|

|

GUARIRE ???:

Su come si elimina un simile virus, fortuna permettendo, non ci soffermeremo più di tanto, giusto quanto basta per ricordare tre tecniche efficaci:

- Tool antimagistrb.exe della Central Commmand (meglio se eseguito in modalità provvisoria o diagnostica che dir si voglia)

- Kit di avviamento di emergenza con antivirus incorporato (tipo Norton Rescue)

- Antivirus in modalità provvisoria o avviamento diagnostico(vedere in seguito)

- Boot in DOS (W95/98/Me) e scansione con Antivirus per DOS tipo F-Prot

- Boot da altro Hard disk non infetto impostato come master e scansione dell'HD infetto settato come slave

Si perché una scansione tale e quale su una macchina infetta da Magistr raramente risulta risolutiva. Se non altro per l'impossibilità di intervenire su file infetti in uso. Si ricorda inoltre che un attacco da Magistr può comportare dopo un breve periodo di tempo la sovrascrittura e danneggiamento del BIOS, eventualità che, se si verifica, normalmente comporta problemi di riavvio molto seri e non alla portata del comune utente; detti interventi possono talora risultare economicamente svantaggiosi rispetto alla sostituzione vera e propria della motherboard. E' quindi un'infezione da risolvere per tempo.

Tuttavia eliminato il virus normalmente il sistema necessita di qualche ulteriore intervento correttivo da apportare manualmente; le relative problematiche sono affrontate in parte in questa piccola "my way" .

|

|

|

|

|

|

|

|

|

|

VIRUS E ZOMBIES:

C'era una volta un virus tanto cattivello che anche se eliminato con il tool antimagistr, lasciava delle tracce nel file di registro.

TRACCIE ??????? LLLL

Si è normale e ti spiego il perchè. Magistr infetta file esistenti che mette in esecuzione automatica nella chiave:

HKLM\Software\Microsoft\Windows\Current Version\Run

a volte anche rinominandoli e copiandoli nella cartella c:\windows o c:\windows\system.

In questo modo si avvia a ogni riavvio del sistema.

Il file infetto aperto ha un reindirizzamento di questo tipo

XXXXXXXXXXXXXXXXX reindirizza alla coda virale

XXXXXXXXXXXXXXXXX |

gvfdjfhhjhfhfgfhv |

fhjgfbfjgbfjgbfjf | codice originale del file che viene saltato

kfjkgfjfjghfjghfj |

VVVVVVVVVVVVVVVVV <----- Codice virale

VVVVVVVVVVVVVVVVV

VVVVVVVVVVVVVVVVV

Cosicchè gli applicativi citati pur esistendo non venivano eseguiti quando il file era infetto, in quanto saltati.

Dopo la riparazione con il tool o con qualsiasi AV (salvo che li cancelli) la testa e la coda virale vengono (parlo sempre in modo molto grossolano tanto per capirci) bonificati e resta il file originario. Cosicché una volta risanato il computer partono gli applicativi più strani.

Come isolarli ? Il nome? Mmmmhhh non è detto. Magistr potrebbe averlo modificato in qualcosa di strano. A me è capitato un file "delle.exe" che in realtà conteneva un file icwscrpt.exe di win, che si lamentava dalla difficoltà di installazione di un modem isdn mai posseduto. Allora ?

|

|

|

|

|

|

|

|

|

|

|

|

Be' si potrebbe fare così. Come tutte le applicazioni residenti sul PC è possibile eseguirle anche senza cliccare l'iconcina tanto cara ;))

Si lancia da linea di comando, ovviamente basta conoscerne il nome.

Esiste in Windows 98 (a cui dedico questa parte dell'articolo) un file molto particolare Msconfig.exe

Questo file consente di smanettare la configurazione di avviamento di Windows con una serie di importanti funzioni:

quello che a noi interessa e' poter disabilitare alcune applicazioni che vengono lanciate automaticamente, in particolare le chiamate residue lasciate dal virus Magistr.

Questo discorso vale comunque per ogni altro virus che lasci tracce ovvero qualsiasi virus che risulta impossibile cancellare perché in uso dal sistema (errore di condivisione) e debba pertanto essere disinstallato dalla esecuzione prima di poter essere cancellato o riparato.

MA IO NON HO Windows 98 !! L

Vabbe' fa lo stesso … salta questa parte del discorso, ma non e' che cambi molto.

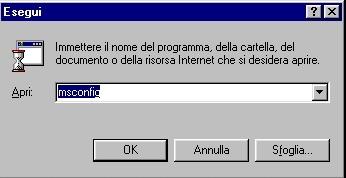

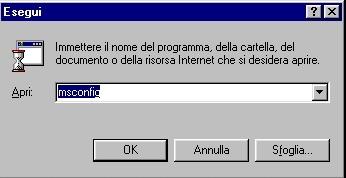

Allora lanciamo il file nel modo sopra indicato:

Premi il mitico pulsante START

Poi clicca su ESEGUI

|

|

|

|

|

|

|

|

|

|

Ecco allora che compare una strana finestrella in cui possiamo specificare il nome dell'applicativo che vogliamo eseguire, anche senza indicare il percorso, in quanto come ben noto, le applicazioni che risiedono nella cartella di Windows vengono trovate automaticamente (path di default).

Scriviamo quindi msconfig e clikkiamo il tasto OK!

E per adesso tutto è molto semplice J

|

|

|

|

|

|

|

|

|

|

|

|

|

|

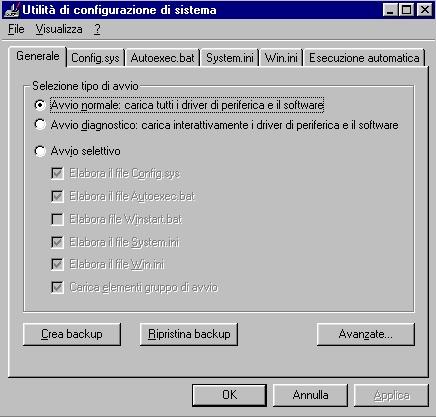

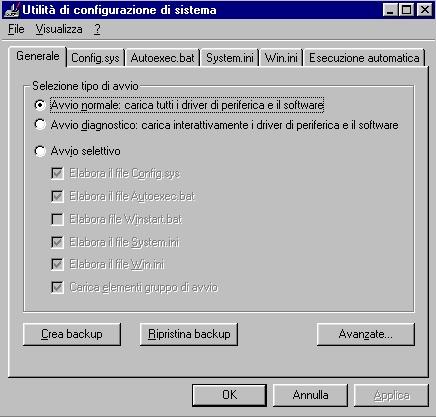

AIUTOO AL LUPOOO !!!

Embe'!! Calma e sangue freddo!

Questa finestra e' normalmente impostata su avvio normale!

Cioe' all'avvio vengono caricate tutte le applicazioni che sono state specificate.

Ma specificate da chi e da che cosa ?

Semplice …vedete i pulsanti ?

Si vede il Marsupio ? J

Rapresentano tante modalità, file e tecniche per eseguire un applicazione all'avvio:

chiamata all'interno di:

- autoexec.bat

- config.sys

come al solito nei sistemi con il motore DOS sotto.

Oppure chimate in:

- system.ini

- windows.ini

che sappiamo essere file di inizializzazione di Windows posti normalmente in c:\windows ed infine chiamate poste nel file di

|

|

|

|

|

|

|

|

|

|

registro (pulsante esecuzione automatica).

Attenzione: Non confondersi: non è che sono in esecuzione automatica solo le voci sotto il pulsante esecuzione automatica !! Tutte le eventuali chiamate vengono eseguite all'avvio, comprese quelle di cui si discuteva sopra. Traduzione più impropria per quel pulsante non potevano trovare L.

In realta' all'interno di questo menù si trovano:

a) le chiamate a programmi in esecuzione automatica all'interno della chiave di registro HKLM\Software\Microsoft\Windows\Current Version\Run

b) Eventuali file *.lnk cioe' collegamenti a programmi posti nella cartella c:\windows\Menu Avvio\Programmi\Esecuzione Automatica\

Che come ben sappiamo sono collegamenti a programmi che si vogliono eseguire all'avvio di Windows.

|

|

|

|

|

|

|

|

|

|

|

|

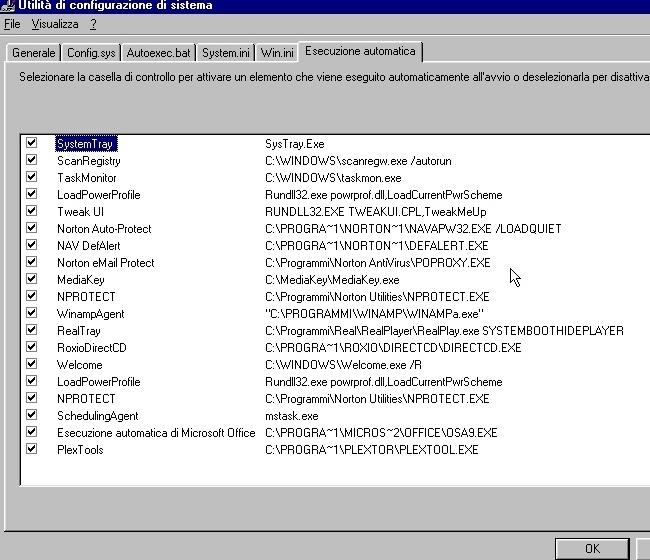

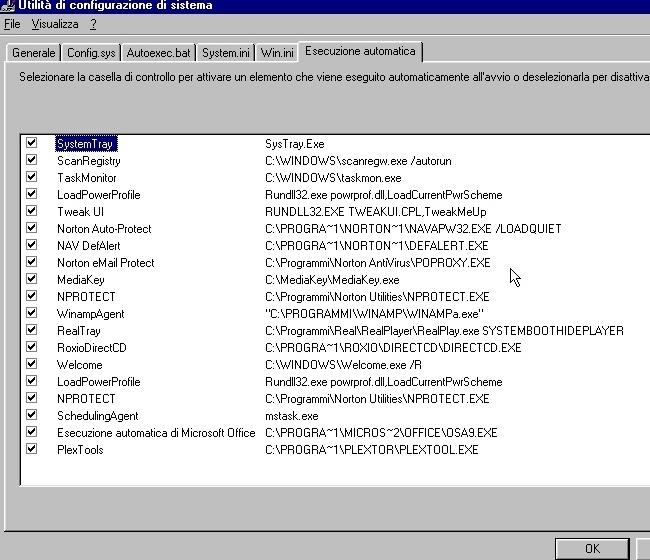

Indovina indovinello quale AV ha marcolfa sul PC monello ? J

A vista sembrerebbe tutto a posto che dite ? Niente files strani tipo sucatreg.exe, tipici di Magistr, apparentemente nessun nome di file con lo shifting sull'ultima lettera, eppure due cose cascano all'occhio:

1) Il file Mediakey.exe ? Mi dispiace e' la tastiera multimediale che da buon niubbione uso da quando ho rotto l'altra. J Sorry Acqua.

2) Che ci fa il File Welcome.exe ? Quello che "CIAO ANVEDI QUANTO SONO BELLO!" , MO' TI PORTO A SPASSO PER UINDOWS E TE' FACCIO' VEDE QUANTO SONO BELLO !

Bingo !! Se poi tutte le volte che accendevamo Windows si era messa a partire l'Introduzione a Win 98 dopo aver usato l'antimagistrB dei dubbi non ne restano.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

MACCOME !!! NON CI HA PENSATO L'ANTIVIRUS , IL TOOL ... ?? L

Si e no. Talora alcuni files risultano irrecuperabili (Magistr damaged) anche se non contengono più il virus non funzioanno più. Forse non vi serviranno mai come il welcome.exe di Win ma tant'e' vale la pena "ripararli".

Anche un file riparato ma con nome cambiato tipo scrips.exe IO, lo cambierei.

Cambiare con cosa ? Con gli originali da prelevare dai CD di appartenenza, normalmente quello originale di Windows.

Questi files normalmente sono però contenuti entro file compressi di formato *.cab; e ce ne sono tanti non uno solo !! Come fare ?

METODO A: Utilizzo del comando EXTRACT (file extract.exe)

Facciamo prima a fare un esempio e poi a commentarlo. Vogliamo sostituire il file msgsrv32.exe in quanto infetttato da Magistr e bonificato con dubbia efficacia; sappiamo che tale file potrebbe essere entro un file cab della serie Win98_xx.cab, non ricordiamo esattamente dove però. Supponiamo inoltre che il nostro drive del CD-ROM sia identificato con l'unita d:\. Il comando e'

extract /a d:\win98\Win98_22.cab msgsrv32.exe /L c:\windows\system

il parametro /a dice di controllare tutti i file cab a partire da quello indicato

d:\win98\ è la cartella del CD di Windows 98 dove troveremo i file cab

msgsrv32.exe è il nome del file che cerchiamo

/L e' un parametro che indica di piazzare il file nella cartella successivamente indicata, cioè c:\windows\system, dove esiste quello danneggiato.

Semplice NO? L'unico problema potrebbe derivare se il file in questione fosse in esecuzione. In questo caso l'operazione andrebbe condotta preferibilmente riavviando il sistema in modalità DOS anziché da una semplice "finestra DOS". Se invece avete windows NT/2000/XP niente di più facile. Invece che in c:\windows\system dove si trova il vecchio dite ad extract di estrarre il file in una altra posizione tipo c: in modo tale da non generare errori di sorta. Esiste poi un applicazione Microsoft che si scarica da internet di nome INUSE che consente appunto di sostituire files in uso.

Tutte le informazioni sul suo utilizzo si possono trovare qui:

How to Replace Currently Locked Files with Inuse.exe (Q228930)

METODO B: Utilizzo di una potente shell

Altro sistema ancor più semplice consiste nell'utilizzare una shell tipo Windows Commander che si installa anche in italiano. Questi programmi aprono i file compressi cab, zip ... come fossero delle comuni cartelle, dando la possibilità di vederne il contenuto e cercare quanto interessa, nonche' di estarlo. E' un metodo molto semplice per chi non ha molta confidenza con i comandi DOS. Ovviamente il problema di sostituire files in uso resta. Si puo risolvere da DOS od utilizzando il msconfig.exe per non richiamare al boot quella applicazione, riavviare, sostituire il file, rimettere tutto a posto in avvio normale sempre con il msconfig, e riavviare di nuovo. Per i sistemi operativi sprovvisti del msconfig si puo' riavviare in modalità provvisoria (Windows 95 con il tasto F5 al boot).

METODO C: Utilizzo del System File Checker (sfc.exe)

Avviando questo sconosciuto programma con le stesse modalità già viste per il msconfig.exe, e' possibile ordinare l'estrazione di uno specifico file. E' anche possibile controllare tutti i file di sistema alla ricerca di errori, ma attenzione, se avete aggiornato molti applicativi come ad esempio Internet Explorer (e ci spero) riceverete molti messaggi che un dato file e' stato sostituito con una versione più recente bla bla bla ... Andrebbe fatto ed aggiornato tutte le volte che si aggiorna e si installa qualcosa di nuovo in modo da fargli prender nota mano mano dei cambiamenti eseguiti, altrimenti dopo un attacco virus un utente non esperto potrebbe aver qualche difficoltà a capire se tali cambiamenti sono fisiologici oppure sono stati provocati dal virus.

Comunque fate Voi ... i sistemi come vedete non mancano; importante e' solo il risultato: tutto deve funzionare alla perfezione ed il sistema funzionare come prima e se possibile anche meglio.

Ahh dimenticavo … il regedit vi va' stretto ? Provate questo: Register Lite

|

|

|

|

|

|

|