AccountL'account è composto da un UserId e da una password e serve ad identificare univocamente un utente. Account di accesso ad Internet, di posta elettronica etc. - quando vi viene richiesto un ACCOUNT vi chiedono un indirizzo di posta, mi raccomando, attenti, abbiatene sempre più di uno e destinate ognuno ad un uso propio, in modo che se ci fossero dei problemi, tipo posta spazzatura SPAM che vi arriva, potete sempre disattivarlo |

Adsl Una

delle quattro tecnologie

DSL. L'ADSL trasmette con larghezza di banda più ampia in

fase di ricezione che

in quella di trasmissione. In ricezione (verso l'utente) i dati

viaggiano tra

1,5 e 9 Mbps, in trasmissione (dall'utente) tra i 16 e i 640 Kbps.

L'ADSL copre

distanze fino a |

|

Adware |

|

Backup |

Banda largaIn generale, un sistema di frequenze radio è definito "banda larga" se mantiene un flusso costante di dati pari o superiore a 1,5 Mbps. L'opposto è la "banda stretta". |

BannerSu Internet striscia pubblicitaria. Le misure piu' diffuse sono 468 x 60 px |

BrowserApplicazione software basata su un'interfaccia GUI che consente di visualizzare le pagine HTML di Internet e del WWW. Microsoft Internet Explorer e Netscape Navigator sono i due browser più diffusi al mondo. .... e naturalmente Firefox Mozilla |

CookieDocumento di testo, memorizzato da un server Web su un computer, usato per identificare gli utenti. Puo' anche essere usato per monitorare le abitudini di un utente (nel web) e quindi puo' rappresentare una violazione della privacy. Sia in IE che in Netscape si possono disabilitare i cookie. NB:

alcuni programmi che usate, inseriscono dei Cookie nel vostro computer

per riconoscerlo, se li levate, perdete il programma. |

CSS:modelli di stile di documento, introdotti nell'HTML v.4, che controllano il layout degli elementi HTML. L'uso dei fogli di stile permette di specificare effetti speciali da applicare al testo, come pure di scrivere codice HTML pulito. Infatti la pagina web vera e propria non conterrà più le impostazioni come quelle di background, dei font, dei link, ma soltando gli elementi, lasciando queste impostazioni sul file CSS, che verrà poi interpretato dal browser . L'uso dei CSS è molto comodo quando bisogna creare più pagine con lo stesso aspetto, basterà infatti usare lo stesso foglio di stile. Cfr.DHTML |

DebugDebug: correzione

degli

errori di un programma.

cfr.

Debugger, Bug. |

Debugger

programma che permette di effettuare un'analisi approfondita di un altro programma, in modo da aiutare il programmatore a trovare i "bug" dello stesso (operazione di debug). |

DefaultPredefinito ovvero quello già previsto dal sistema |

DominioNome alfabetico che identifica un server Internet al quale è abbinato un indirizzo IP numerico utilizzato per il trasferimento dei dati, la traduzione è affidata al DNS. Il nome di dominio è diviso in più parti: il dominio di primo livello (Top Level Domain), la parte a destra dell'URL, che identifica spesso la nazione del dominio (esempio: it=italia, uk=inghilterra, fr=francia...) oppure la sua qualificazione (com=commerciale, org=organizzazione, mil=militare, edu=universitaria...). Nello standard OSI viene chiamato Country Code; il PRMD (Private Domain) name, in genere la parte intermedia dell'URL, ad esempio "cisco" in www.cisco.com. Chiamato spesso dominio di secondo livello, il sottodominio è la parte più a sinistra dell'URL. Il dominio di primo livello deve essere richiesto ad un organismo apposito diverso per ciascuna nazione. |

DriverSoftware o serie di istruzioni che permettono al computer di comunicare con un altro dispositivo (ad esempio una stampante o un mouse). |

DslTecnologia di rete che trasmette con larghezza di banda ampia a distanze limitate e attraverso il tradizionale doppino telefonico in rame. Le DSL sono di quattro tipi: ADSL, HDSL, SDSL e VDSL. Ognuna di esse si avvale di due dispositivi specifici (simili ai modem) ai due estremi della trasmissione. Poiché la maggior parte delle tecnologie DSL non utilizza tutta la larghezza di banda disponibile sul doppino, rimane spazio per un canale voce (ad esempio per normali telefonate). Vedere anche ADSL, HDSL, SDSL e VDSL. |

DsssTipo di trasmissione radio ad ampio spettro che diffonde in continuo il segnale su un'ampia banda. |

EmoticonInsieme di caratteri di testo che esprimono un'emozione specifica . Si usano nelle e-mail nei newsgroup e per chattare. |

ExtranetUna rete simile ad Internet ma limitata nell'accesso a partner, fornitori o clienti di un'azienda, cui è stata fornita un'apposita password. Permette di condividere in modo semplice e conveniente informazioni e risorse. |

FirewallIl firewall (letteralmente "parete antincendio") è un sistema che impedisce gli accessi non autorizzati. In pratica è un sistema in grado di controllare l'accesso alle reti intercettando tutti i messaggi in entrata e in uscita. Il firewall, a seconda della configurazione e della tipologia, permette infatti il passaggio solamente di determinati tipi di dati, da determinati PC e da determinati utenti. Il firewall separa e protegge la rete interna, definendo e rafforzando le policy di rete. I computer esterni alla rete devono attenersi a una specifica procedura per ottenere l'accesso alle risorse, agli host e a tutte le altre informazioni. Se l'accesso viene autorizzato l'utente può passare, a patto che si attenga alla procedura definita dal firewall. Di solito sono configurati per proteggere la rete contro i login non autenticati all'esterno. Esistono due tipologie di firewall: i firewall IP filtranti e i proxy server. |

FrameGruppo logico di informazioni inviate come unità a livello Collegamento Dati, su un mezzo trasmissivo. Spesso coincide con i dati dell'intestazione (header) che controllano la sincronizzazione e gli errori relativi all'invio delle informazioni dell'utente, contenute nell'unità. I termini cella, datagramma, messaggio, pacchetto e segmento sono anch'essi sinonimi per descrivere gruppi logici di informazioni inviate ai vari livelli del modello OSI. ps : non chiedetemi di tradurlo ! è nebbia anche per me i frame sono quelle finestre, spesso scorrevoli, all'interno di una pagina di un sito web, possono anche essere collegamenti a pagine esterne al sito visionato, giusto per farla breve! |

GnuProgetto nato molti anni fà grazie alla Free Software Foundation, che si pone l'obiettivo di creare software gratuiti di livello professionale liberamente modificabili. I software vengono rilasciati sotto una specifica licenza chiamata GPL. |

Hdsl Una

delle quattro tecnologie

DSL. L'HDSL

trasmette con larghezza di banda pari a 1,544 Mbps sia in fase di

ricezione che

di trasmissione su doppio cavo twisted pair. L'HDSL copre distanze fino

a |

Host Based FirewallFirewall implementato in software ed eseguito una qualsiasi piattaforma PC. La sicurezza, al contrario dei firewall hardware, viene realizzata a livello application e non a livello network. |

HttpProtocollo su cui si basa il WWW (World Wide Web). In linea di massima l'unica attività svolta da un server HTTP è quella di inviare file, siano essi documenti testuali, documenti in formato HTML, immagini, suoni, sulla base delle richieste pervenuti dai client degli utenti Internet tramite browser. |

IcqSta per "I seek you" (cioè "ti sto cercando"). Si tratta di un software che permette, in Internet, di rintracciare una serie di persone (amici, colleghi...) non appena questi si collegano ad Internet, anche con diversi ISP e da qualsiasi parte del mondo, e di scambiare messaggi in diretta (chat) o file attraverso l'FTP. L'ha ideato Mirabilis, una società israeliana. |

ImapProtocollo per l'E-mail, più evoluto del POP. IMAP4, per esempio, permette di scaricare messaggi anche solo parzialmente, di archiviare i messaggi sia sul computer sia sul server e di condividere caselle di posta con altri utenti. Anche l'IMAP utilizza il protocollo SMTP. |

| IP si lo sò, qualche volta impazzite quando vi viene chiesto il vostro IP, io la prima volta mi sono offeso ..... IP a chi? .....naturalmente stò scherzando, anche questo è un vero indirizzo, come funziona? uno è l'IP del vostro computer, ed è strettamente personale, non datelo mai a nessuno ! vi serve per le connessioni wi-fi e per il firewall, un IP vi viene anche dato da certi siti in cui siete iscritti o anche semplici visitatori, anche il sito del vostro counter (conta-visite) vi assegna un suo IP, lo stesso server che usate lo fà, non è altro che una serie di gruppi di numeri che identificano il vostro computer |

Jpg, JpegJoint Photographic Experts Group. Standard diffuso usato per immagini fotografiche. |

LinkNell'ipertesto, è un collegamento con un altro documento o un altro sito. |

LoginOperazione durante la quale vengono digitati lo username e la password, per avere accesso a reti, siti o pagine Internet riservate. |

MpegStandard di compressione video. MPEG1 è lo standard per le compressioni audio e video ottimizzate per reti con ampiezza di banda pari a 1,5 Mbps. MPEG2 viene invece utilizzato per applicazioni audio e video di alta qualità che viaggiano su reti con ampiezza di banda tra i 4 e 9 Mbps. MPEG4 infine è un algoritmo di compressione per connessioni di rete a 64 Kbps. |

Nodo wirelessComputer utente fornito di scheda (adattatore) di interfaccia di rete wireless. |

Open sourceSoftware gratuito rilasciato con tutti i sorgenti in modo che qualsiasi programmatore vi possa apportare delle modifiche a condizione di ridistribuirlo con il codice sorgente. E' il vero gratuito ed accessibile a tutti ed è la filosofia che ha permesso a migliaia di programmatori sparsi per il mondo di creare il sistema operativo Linux. |

PluginSoftware accessorio che aggiunge determinate funzioni ai programmi. ( es : avete una radio on line via internet, e decidete di cambiare la sua grafica, dovete cercare i suoi plugin) |

PopSi tratta del primo protocollo di posta elettronica. Il server POP immagazzina la posta arrivata e la rende disponibile quando l'utente si collega. Dalla versione POP3 la lettura dei messaggi arrivati e la composizione dei nuovi messaggi possono essere effettuati off-line, collegandosi poi per un brevissimo periodo, giusto per consentire l'invio e la ricezione automatica dei messaggi. Un protocollo di questo tipo, ma decisamente più avanzato è l'IMAP. POP può essere inteso però anche come "Point of Presence", ossia come punto locale di accesso alla rete. |

|

Pop-up popup sono delle piccole finestre che si aprono automaticamente sullo schermo. Di solito mostrano pubblicità, anche di aziende legittime, ma possono anche essere di natura fraudolenta o contenere software dannoso: I popup pubblicitari possono essere collegati a frodi di phishing ed essere studiati in modo da farti rivelare informazioni personali o finanziarie riservate durante la navigazione sul Web. Se i popup pubblicitari si aprono anche quando non si è su Internet, il computer può essere stato infettato da uno spyware. Non tutti i popup sono dannosi: Alcuni siti Web usano le finestre popup per svolgere compiti specifici. Potrebbe quindi essere necessario visualizzare la finestra per poter completare l'azione. Si consiglia di attivare il blocco popup durante la navigazione su Internet e di disattivarlo solo in quei rari casi in cui è necessario interagire con il popup di un sito per svolgere un compito preciso. |

PromptCarattere che indica la riga di comandi di una shell, in DOS ad esempio c:\, in Linux bash$. |

Proxy ServerI Proxy Server sono dei server che "filtrano" le informazioni che arrivano da Internet attraverso il firewall. Quando ci si connette ad un proxy con il proprio software client, il server avvia il suo software client (proxy) e fornisce i dati. Dal momento che i proxy server duplicano tutte le comunicazioni, sono in grado di mantenere il logging di tutto quello che fanno. Un grande vantaggio dei proxy server sta nel fatto che sono completamente sicuri, se configurati correttamente, non avendo instradamenti IP diretti. preleva

dal server web originale

(vd. anche sito ).

Questo processo permette un risparmio di tempo e di traffico in

Internet. Il

proxy server può raccoglie i file secondo un criterio basato

sulla data, la

grandezza e il numero di accessi. Proxy accessibile senza credenziali (vd. Account), per questo è detto aperto. Solitamente tale server opera sulle porte 80 e 8080 (standard HTTP proxy) oppure sulla porta 3128 (Squid Proxy). Quando si accede ad un certo indirizzo IP di destinazione, i pacchetti vengono inoltrati prima al proxy e poi all'indirizzo IP effettivo da raggiungere. •

Server

proxy per l'anonimato: su internet i server proxy

vengono utilizzati come gateway ,

ossia server di accesso ad un'altra rete, solitamente per nascondere i

numeri

IP della rete interna. • Server

proxy ad anonimia elevata: |

Router Based firewallSono firewall dove la sicurezza è implementata utilizzando filtri a livello di pacchetto come primo stadio di protezione della rete. |

|

RSS

Podcasting: ingl., Personal Option Digital Casting. Diffusione di registrazioni audio (trasmissione radiofoniche) o video, per mezzo di programmi client che ne permettono il trasferimento (download) sul proprio computer . Questi programmi (podcast receiver o media aggregator) sono anche noti come lettori di documenti (feed) RSS (Really Simple Syndication), con funzionalità di sincronizzazione per lo scaricamento di nuovi contenuti sul proprio hard disk. Le registrazioni audio allegate al documento RSS (enclosure) vengono denominate podcast, e sono generalmente file mp3 , riproducibili con un qualsiasi lettore di file audio/video (player). Il podcasting sembra un ulteriore sviluppo del blog in quanto consegna notizie aggiornate non in formato testuale bensì come file audio, utilizzando la tecnologia RSS. |

| Syndicate: ingl.,

distribuire, pubblicare il contenuto di un sito

su altri siti web. Come l'agenzia di stampa distribuisce (syndicate) la notizia ai suoi abbonati (subscribers) senza occuparsi di come venga presentata, nello stesso modo i produttori di feed offrono nel web i file aggiornati RSS (XML). Il fruitore riproporrà la notizia nel proprio sito o blog personalizzando la forma ma non il contenuto, oppure potrà raccogliere i flussi informativi utilizzando un apposito client denominato programma aggregatore. Diversamente dall'HTML, la marcatura nel formato RSS (Really Simple Syndication, distribuzione veramente semplice) non viene adottata per l'impaginazione del contenuto (vd. Feed), bensì per il suo utilizzo, suddividendo l'informazione con specifici marcatori (TAG) secondo una struttura logica standard, pensata per lo scambio delle notizie tramite Web. Cfr. Podcasting. |

ScriptScript: insieme di istruzioni per automatizzare operazioni. Aklcuni script contenuti in certi siti web, possono contenere virus ed essere molto dannosi, vi conviene sempre avere un programma di guardia (vd pagina : programmi) |

Sdsl Una

delle quattro tecnologie

DSL. L'SDSL

trasmette con larghezza di banda pari a 1,544 Mbps sia in fase di

ricezione che

di trasmissione su singolo cavo twisted pair. L'utilizzo di un singolo

doppino

telefonico limita la copertura di trasmissione a |

SharewareSoftware distribuito gratuitamente generalmente via web per un periodo di prova (30-60 gg). La versione di prova ha delle limitazioni che vengono rimosse quando si paga per ottenere la versione definitiva. Software distribuito per essere valutato senza costo, ma che richiede il pagamento all'autore per i diritti. Se, dopo aver provato il software, non si intende utilizzarlo, è sufficiente cancellarlo. L'utilizzo di shareware non registrato dopo la scadenza del periodo di valutazione è considerato pirateria. |

SMART: (ingl.)

Particolare

tecnologia

costruttiva, attivabile da una voce contenuta nel BIOS

del PC ,

che permette agli hard

disk EIDE

di effettuare un'auto-diagnosi sul proprio "stato

di salute" e di

avvertire l'utente, con un certo margine di anticipo, tramite messaggi

dal BIOS

stesso, di possibili future avarie al proprio funzionamento.

N.d.A.:

standard

creato da IBM nel 1992 [Scott Mueller, Upgrading and Repairing

PC's].

Specifiche utilità permettono di controllare gli attributi

dei drive

dotati della modalità SMART. Gli attributi presentano dei

valori critici (threshold)

specificati dai costruttori e possono essere ad esempio: Raw

Read Error Rate

(tasso di errore riscontrato in fase di lettura dei dati su disco

fisso), Spin

Up Time (tempo impiegato dal disco per arrivare alla

velocità di rotazione

di regime), etc. |

Streaming videoSi tratta di trasmissioni video (con o senza audio) trasmesse via Internet. In questo caso le immagini (compresse) vengono inviate dal server direttamente una dietro l'altra ed immediatamente scompattate e visualizzate dal computer. Esistono altri metodi (non streaming) attraverso i quali i file vengono prima scaricati sul server, poi scompattati e visualizzati. Lo streaming video rende quindi possibile anche la visione in diretta. |

SwitchDispositivo che connette tra loro i computer analogamente a quanto fa un hub, ma in modo più efficiente e flessibile. Migliora le prestazioni di una rete segmentandola in sottoreti e attribuendo la banda disponibile in modo intelligente. Quando la porta di uno switch riceve i pacchetti di dati, li invia alle porte specifiche dei destinatari, sulla base delle informazioni contenute nell'header di ogni pacchetto. In tal modo si ottimizza l'uso della larghezza di banda disponibile tra client, server o workgroups collegati ad ogni porta dello switch. Gli switch quindi sono più intelligenti degli hub e offrono una larghezza di banda dedicata più grande. Uno switch stabilisce una connessione temporanea tra la sorgente e il punto di destinazione, chiudendola al termine del collegamento. Lo switch migliora le prestazioni di una rete segmentandola e riducendo la contesa per l'utilizzo della larghezza di banda. Le porte dello switch sono collegate tramite cavo UTP ai dispositivi di rete. I dispositivi connessi ad uno switch fanno parte dello stesso segmento di rete e più switch possono essere collegati in serie per formare una rete più complessa, a volte mischiando hub e switch secondo necessità. Lo switch è più semplice e veloce del router, il quale sceglie l'instradamento anche giudicando in base ad un resoconto dei costi e dei tempi di trasmissione. |

|

Tag: (ingl.) indicatore, etichetta, segno di marcatura. I tag istruiscono l'interprete di un linguaggio come HTML o RTF, sugli elementi e la formattazione(2) di un documento. In HTML ad esempio, ogni tag è contenuto fra i simboli '<' (minore) e '>' (maggiore). Si riporta una breve descrizione di alcuni semplici tag in un documento HTML:

I

tag possono essere scritti in minuscolo (<i>) o in

maiuscolo (<I>). Aperto un tag (p.e. <B>)

è necessario chiuderlo

(</B>) per delimitare l'effetto (in questo caso il

grassetto) solo sul

testo interessato. Sono molti i comandi HTML (tag) ed ognuno ha una

determinata

funzione. Esistono tag per creare collegamenti

ipertestuali (link),

modifiare le dimensioni del testo, il colore dei caratteri, il loro

allineamento rispetto al bordo della pagina, etc. Ci sono poi tag per

arricchire le pagine web con immagini, suoni ed altri oggetti. |

Template:1)

Nella programmazione spesso capita di avere delle

funzioni template da adottare all'occorrenza. Un template

è un

modello generato a priori (e magari una volta sola) per realizzare

successivamente

elementi simili (gli applicativi del pacchetto Office,

Dreamweaver

e molti altri programmi hanno i loro template). |

UploadTrasferimento file dal nostro computer verso uno remoto. |

URISistema per indicare in modo univoco una risorsa, inizialmente denominato Universal Document Identifier (UDI, 1992 riunione IETF, vd. ULR) Gli URL sono un sottoinsieme degli URI. Con gli URL infatti si identificano risorse specifiche della rete, come ad esempio pagine web, immagini, etc., facendo riferimento alla loro localizzazione e mettendo in evidenza la modalità di accesso (protocollo) o schema di naming a cui segue ":", per esempio "http:". Gli URI, invece, oltre a comprendere il significato di URL, permettono di identificare le risorse con schemi che riferiscono al nome (codice). Un URI infatti, può identificare un elemento attraverso l'URN (Uniform Resource Name), ossia un identificativo persistente quale "isbn://...", che dovrebbe permette ad un prossimo servizio di mappatura da URN in URL, di recuperare dinamicamente la risorsa, anche se questa viene spostata da un sito specifico e trasferita su altri server. Per maggiori dettagli si veda l'RFC1630. |

UrlL'indirizzo di una pagina web su Internet, cioè l'indirizzo completo da digitare per ricevere una pagina, in formato alfabetico. L'URL viene trasformata in indirizzo IP dal DNS. (è quella che comincia con ; http ....) NB: anche le immagini per essere pubblicate sul web debbono avere un URL, per poterlo avere e inserire le vostre foto sul blog o sul sito, dovete caricarle su un sito chiamato free-hosting (vd. sotto istruzioni) |

UsenetSistema che consente a persone con interessi in comune, di comunicare tra loro. La prima USENET, creata nel 1979, comprendeva oltre 10.000 hosts e circa 250.000 utenti. |

UsernameParola che identifica l'utente di una rete, di un servizio telematico o di un sito Internet. Bisogna digitarla esattamente, assieme alla password. Alcuni software distinguono fra lettere maiuscole e minuscole. Lo username può essere composto da sole lettere, da soli numeri, oppure lettere e numeri insieme; è pubblico e sempre accessibile, anzi è indispensabile conoscere quello di un altro utente per potergli indirizzare un messaggio di e-mail (negli indirizzi di posta elettronica, lo username costituisce la prima parte: username@provider.it). |

UtilitySi indicano con questa definizione una serie di programmi che aiutano nella gestione di un computer. Sono Utility programmi di compressione-decompressione file, antivirus etc. |

VoipTecnologia digitale che consente la trasmissione di pacchetti vocali attraverso reti Internet, Intranet, Extranet, e VPN. I pacchetti vengono trasportati secondo le specifiche H.323, ossia lo standard ITU che costituisce la base per i servizi dati, audio, video e comunicazioni sulle reti di tipo IP. |

Web CastingTermine che deriva dalle parole "web" e "broadcasting". Indica la trasmissione in streaming via Internet di un segnale (sonoro e/o visivo) proveniente da un evento in diretta o registrato: concerto, conferenza, seminario, musical, ecc. Per ricevere e ascoltare in tempo reale un segnale sonoro proveniente da Internet l'utente deve avere un PC multimediale, casse audio o cuffia e il player Real-Audio, un software gratuito che si può prelevare da Internet. |

Web HousingSistema che consente di raccogliere, archiviare ed elaborare informazioni sui clienti che accedono ad un particolare sito Internet, analizzando il loro clickstream (comportamento in rete), ovvero le scelte delle pagine effettuate, la durata della sosta su di esse, la scelta di eventuali immagini o testi. Ne deriva un profilo dell'utente, ma anche del consumatore. |

WebBoxDispositivo collegato ad un ricevitore satellitare digitale, ad una linea telefonica e ad un televisore. Tramite una tastiera o un telecomando, l'utente richiede la visualizzazione di una pagina Internet: il WebBOX inoltra la richiesta telefonicamente, quindi riceve la pagina via satellite e la visualizza sul televisore. Si tratta in pratica di un'evoluzione della WebTV, ottenuta semplicemente adattando i già esistenti ricevitori satellitari digitali. |

| Web-masters strani personaggi che mangiano, bevono, dormono (qualche volta) sempre in codice, non si vedono mai ma si avverte la loro presenza, sono i cosidetti maghi del PC, sono quelli che spesso ci ci aiutano con i loro consigli e con i loro programmi, entità che girano per la rete e che ci osservano! |

WirelessLe tecnologie "wireless", sono quelle tecnologie che non utilizzano cavi per i collegamenti. Le LAN wireless (WLAN) sono reti locali senza cavi, interne a edifici, che comunicano utilizzando una tecnologia radio o a raggi infrarossi per collegare i computer. Ad esempio una persona che utilizza un PC portatile con tecnologia wireless è in grado di controllare la posta elettronica, connettersi ad Internet e alle risorse di rete mentre si "sposta" fisicamente all'interno di un edificio. Le WLAN impiegano sia la tecnologia a raggi infrarossi (IR) sia la frequenza radio (RF), ma quest'ultima è senz'altro la più utilizzata, avendo un raggio d'azione più lungo, una banda più larga e una copertura più ampia. La maggior parte delle reti WLAN dispone oggi di una frequenza di 2,4 GHz. In casi particolari, si possono tuttavia raggiungere frequenze ancora più elevate che superano i 10 Mbps. Le reti wireless sono molto utili negli edifici dove può essere difficoltoso effettuare il cablaggio o dove è necessario crearlo in brevissimo tempo. Questo tipo di rete ha tuttavia degli svantaggi: è molto costosa, è poco sicura, è suscettibile all'interferenza elettrica della luce e delle onde radio ed è di solito più lenta delle LAN che utilizzano la cablatura. (è quella che fà impazzire il sottoscritto quando si ritrova senza segnale!) |

WormI worm sono programmi parassiti che si replicano ma, a differenza dei virus, non infettano altri file di programma. I worm possono creare copie sullo stesso computer, o inviare le copie ad altri computer tramite una rete. |

CONOSCIAMO IL NOSTRO COMPUTER

per windows 95 - 98 - XP

Gli elaboratori elettronici, a grandissime linee, possono essere scomposti nei seguenti componenti fondamentali.

Il processore (cpu)

Il processore (o cpu,

central processing unit) è il vero e

proprio "cervello" del sistema, quell'oggetto che controlla, decide ed

ordina pressoché tutto nel computer. L'utente ha scarse

possibilità di intervento sul suo operato.

La memoria

principale (Ram)

Serve per "depositare" temporaneamente i dati ed i programmi con i

quali si vuole lavorare in un certo istante. La sua configurazione

è demandata quasi sempre al sistema operativo o

all'amministratore del computer. Si azzera in caso di spegnimento della

macchina.

La

memoria secondaria

Le prestazioni di un computer sono influenzate positivamente soprattutto da un processore veloce e potente, da un'abbondante quantità di Ram, da un disco fisso capiente e di rapido accesso.

File

e formati

file

è un "contenitore di informazioni", le quali vengono

memorizzate "a byte (a loro volta formati da 8 bit).

Specificare cos'è un byte ci porterebbe lontano, possiamo

semplicemente

considerarlo come una "unità di misura". Ciò

che è di fondamentale importanza, invece, è

comprendere come quelle

informazioni vengono interpretate ed utilizzate. A tal fine, possiamo

dividere

tutti i possibili file nelle seguenti categorie:

programmi: insiemi di istruzioni che vengono eseguite dal processore;

dati: lettere, tabelle, immagini, grafici, suoni, filmati, archivi di posta elettronica, percorsi o punteggi dei videogiochi, ecc.;

configurazioni: informazioni che servono ai programmi per funzionare correttamente;

(link: sono dei finti file, in realtà sono dei semplici collegamenti ad altri file esistenti su disco);

(device: rappresentano dei dispositivi, come stampanti, modem, monitor, ecc.);

attenzione, perché link e device non sono presenti in tutti i sistemi operativi (ad esempio, Linux li ha, Windows solo in parte).

La gestione delle (sub)directory e dei file avviene tramite dei programmi detti file manager, che consentono, con pochi click del mouse, di organizzare il proprio disco efficientemente. In alternativa, si possono eseguire le medesime operazioni sfruttando i singoli comandi del sistema operativo, ma per semplicità si sconsiglia di seguire questa seconda strada.

semplici istruzioni di sistema, per migliorare le prestazioni del vostro computer:

memoria libera nel vostro disco :

|

|

non

dimenticate mai di dare un 'occhiata a quanta memoria avete ancora

disponibile sul vostro hard-disk, è auspicabile che abbiate

sempre libero almeno più della metà del disco, se

supererete questo limite comincierete ad avere qualche problema, del

tipo, programmi che si nceppano, bloccaggio del sistema, e naturalmente

la perdita di quello su cui stavate lavorando, fina al CRASH

!!

qui sotto tutta una serie di accorgimenti per evitare che

ciò

succeda.

Qual'ora siate full con la memoria nonostante abbiate compresso, eliminato file, ecc .. ecc .. vi consiglio di comprare un hard-disk esterno da aggiungere a quello del vostro computer, la spesa non sarà proibitiva e avrete tanta di quella memoria da lavorarci per una vita. |

|

task

manager ; potremmo

anche chiamarlo ... NO

PANIC

... questo semplice sistema vi permette di uscire fuori da un blocco di

programma, ovvero : quando vi succede di far partire un programma ma

anche lo stesso browser che usate (Explorer, Firefox, Opera ecc...) e

vedete che carica ma ad un certo punto si blocca tutto e non riuscite

neppure ad intervenire sui comandi del vostro computer, usate questo

semplice accorgimento ;

task

manager ; potremmo

anche chiamarlo ... NO

PANIC

... questo semplice sistema vi permette di uscire fuori da un blocco di

programma, ovvero : quando vi succede di far partire un programma ma

anche lo stesso browser che usate (Explorer, Firefox, Opera ecc...) e

vedete che carica ma ad un certo punto si blocca tutto e non riuscite

neppure ad intervenire sui comandi del vostro computer, usate questo

semplice accorgimento ;

questa finestra che voi vedete in inglese, ma a voi si aprirà in italiano, alla linguetta applicazioni, vi mostrerà i vari programmi che state usando, voi cliccherete su quello bloccato ovvero lo selezionerete e poi

premete l'interuttore sotto termina applicazioni , dopo un po', il programma bloccato si chiuderà

ripristino del sistema :

ATTENZIONE , molto importante !! questa funzione vi p!ermette di recuperare ciò che avete perso con un errore o di ritornare alla condizione precedente a quella in cui vi trovate, solitamente quando arrivate a questo, avete combinato dei casini !! come funziona? andate su START e poi TUTTI I PROGRAMMI, su ACCESSORI e poi su UTILITA di SISTEMA, si apre una finestra che vi dà 2 opzioni : ripristina uno stato precedente - voi dovete ricordare un orario in cui ancora tutto funzionava e sceglierla come opzione, il resto lo fà tutto lui e così avete finito di sudare freddo !! o vi dà crea un punto di ripristino e basta seguire le indicazioni e sarete salvi - tenetelo ben a mente, questo può salvarvi da brutte sorprese !

tutorial italiano per l'uso del ripristino del sistema di Windows - premi

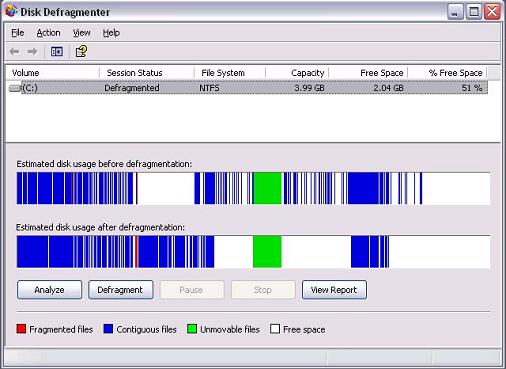

deframmentare

dato

che lo stò facendo, ricordo a tutti voi una cosa importante,

ogni

tanto deframmentate il vostro hard-disk, e qualcuno dirà ...

come si fà?

se avete windows 95-98-xp premete l'icona di "start"

- su

"tutti i

programmi" - su "accessori"

- su

"utilità

del sistema" - su "deframmentazione"

- fate l'analisi del "C"

e poi date via alla

deframmentazione,

per circa 20 min. lasciate che lui lavori, poi si fermerà da

solo, è utile per

liberare spazi del disco e migliorare le prestazioni del tuo computer,

da farsi almeno una volta al mese

| COME VELOCIZZARE L'AVVIO

DEL PC ; 1 - andare su START 2 - alla voce ESEGUI 3 - digita : regedit 4 - vai alla voce : HKEY_CURRENT_USER/Control Panel/Desktop 5 - cambia il valore di ; MenuShowDelay da 400 a 100 |

| PULIZIA DELLA CARTELLA

TEMP ; 1 - START 2 - RISORSE DEL PC 3 - C 4 - WINDOWS 5 - TEMP nella cartella ci sono tutti i file temporanei creati, non vi servono, sono resti di applicazioni che avevate usato e che non avete più, cancellate tutto, libererete il vostro disco di un po' di peso |

| LIBERARE IL DISCO DI

FILE INUTILI ; 1 - START 2 - TROVA (in XP) 3 - CERCA FILE : *.bak *.old *.chk *.tmp 4 - SELEZIONATELI ED ELIMINATELI NB ; SOLO I FILE, NON LE CARTELLE !! |

antivirus :

ecco

una parola

che fà paura a tutti noi, il nostro computer senza di essi

è praticamente sotto attacco, ma cosa sono? sono dei

programmi

dannosi che spesso si accompagnano ad altri legali, compresa la posta

elettronica, e molte volte all'insaputa di chi li manda, ma esistono

anche quelli più subdoli gli SPYWARE che sono delle vere e

propie spie che controllano ciò che digitate alla ricerca

delle

vostre password o peggio dei vostri codici delle carte di credito.

Altri virus permettono gli hacker di controllare il vostro computer,

così da poterlo usare a suo piacimento per i più

disparati motivi.

La gran parte di essi arriva tramite posta negli allegati. Ma anche nello scaricare un programma, un immagine o altro, potremmo subire l'attacco di questi dannosi inconvenienti, per cui dobbiamo dotarci degli "antivirus". In commercio e in rete ce ne sono di tutti i tipi, sia a pagamento, alcuni sono carissimi, che free ovvero gratis, l'nconveniente di questi ultimi è che non riescono a difendere il computer da tutti i virus in circolazione, ma solamente a certi specifici tipi, ciò indurrebbe a pensare che basta trovarne vari che combattono ognuno una serie di virus differenti, e siamo a posto, ma purtroppo non è così, è certo che un solo antivirus non basta, ma nello scaricare un altro, dobbiamo verificare che i due possano coesistere assieme, infatti se non sono in sincronia, andrete incontro ad un vero blocco momentaneo del computer, ovvero : mentre uno vi dà il via libera, l'altro blocca e non riconosce le voci che l'altro dava per buone, si risolve tutto semplicemente chiudendo e riaprendo il computer, ma vi trovate con una coppia di antivirus inservibile. Anche gli antivirus gratis, hanno degli aggiornamenti, per cui, ogni volta che li aprite, provate a vedere se ce ne sono e scaricateli. L'antivirus memorizza tutta una serie di programmi che avete nella vostra memoria, affinchè li riconosca e dia sempre via libera ad eventuali aggiornamenti senza bloccarli, ogni qualvolta scaricherete un programma lui vi chiederà l'OK, voi lo darete e lui lo inserirà nella lista dei buoni. E' preferibile almeno una volta la settimana fare una scansione completa e pulire così tutto quello che girando nella rete vi è rimasto appiccicato, mentre lui lavora, voi potete continuare a girare nel web o fare ciò che facevate prima.

tutta una serie di anti-virus e protezioni gratis alla pagina "security" (premi sotto)

i font :

cosa sono? sono quei caratteri che vi permettono di scrivere o disegnare, ne avete di diversi tipi in memoria, ma mettiamo che vogliate trovarne altri che vi piacciono, o perchè vi servono per qualcosa in particolare, ecco come fare. Intanto, dove sono? sono tutti ammucchiati in una cartella a cui si accede premendo START - pannello di controllo - caratteri, visto? adesso andiamo in internet e ce ne mettiamo alla ricerca, ma li trovate anche nella pagina link utili, adesso ve li guardate e ne scegliete alcuni, premete il download e lui vi chede dove scaricare, voi che siete intelligenti, avevate prima, premendo sul vostro desktop col tasto ds., inserito una nuova cartella col nome "font", così gli suggerite di scaricarli lì. tutto bene? attenti però, alcuni file sono in forma compressa (avete un immagine di libri uno sopra l'altro), per scaricarli nel vostro computer ci vuole un programma apposito chiamato , o altro per questo vi farò un comma più avanti. Adesso avete delle icone con due "T" sovrapposte, basterà fare taglia-incolla nella cartella caratteri che vi avevo fatto vedere prima e il gioco è fatto, adesso avete dei font nuovi da usare.

particolari, ma nel vostro computer c'è già un

programma

adatto a questo, anzi ce ne sono 2, ma andiamo con ordine, il primo si

chiama Microsoft

office picture image

particolari, ma nel vostro computer c'è già un

programma

adatto a questo, anzi ce ne sono 2, ma andiamo con ordine, il primo si

chiama Microsoft

office picture image

|

|

|

|

|